ESET ontdekt Industroyer, de gevaarlijkste malware gericht op industriële systemen sinds Stuxnet

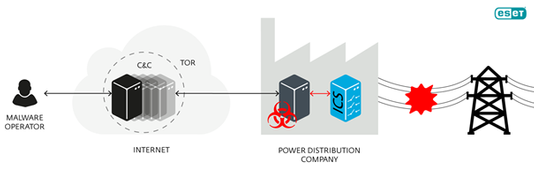

De cyberaanval waardoor de Oekraïense hoofdstad Kiev in december 2016 een uur lang zonder stroom zat, is waarschijnlijk veroorzaakt door de malware Win32/Industroyer. Onderzoekers van IT-beveiliger ESET vonden sporen van deze geavanceerde en extreem gevaarlijke malware, die in staat is om aanzienlijke schade aan te richten aan een elektriciteitsnetwerk en andere, kritieke infrastructuur. ESET waarschuwt dat een Industroyer-aanval ook in Nederland kan plaatsvinden.

ESET beschouwt Industroyer als de grootste bedreiging voor industriële controlesystemen sinds Stuxnet. Die malware wordt gezien als één van de slimste en gevaarlijkste malware ooit. De aangetroffen variant van Industroyer was specifiek gericht op één organisatie in Oekraïne. Maar het is erg eenvoudig om de malware aan te passen en te gebruiken voor een aanval op organisaties overal ter wereld.

Nederland nu gewaarschuwd

Dave Maasland, algemeen directeur ESET Nederland, waarschuwt dat Industroyer ook in ons land grote schade kan aanrichten. “Het is aannemelijk dat verschillende Nederlandse energiebedrijven dezelfde apparatuur gebruiken als hun collega’s in Oekraïne gebruiken voor het beheer van het elektriciteitsnetwerk. Met een paar minimale aanpassingen kan ook Nederland slachtoffer worden van Industroyer. De aanval in Oekraïne moet voor iedereen ter wereld een wake-upcall zijn, zeker óók in Nederland.”

De impact van Industroyer

Industroyer is een bijzonder gevaarlijke bedreiging, aangezien het in staat is om stroomstationschakelaars en stroomonderbrekers direct te bedienen. Hiervoor wordt gebruik gemaakt van industriële communicatieprotocollen die wereldwijd gebruikt worden in stroomvoorzieningsinfrastructuur, transportcontrolesystemen en andere kritieke infrastructuursystemen (water, gas). Deze schakelaars zijn digitale equivalenten van analoge schakelaars; technisch gezien kunnen ze worden ontworpen om verschillende functies uit te voeren. Zo kan de potentiële impact variëren van het uitzetten van de stroomverdeling, cascadingfouten naar ernstige schade aan apparatuur. Verstoring van dergelijke systemen kan direct of indirect de werking van vitale diensten beïnvloeden.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames