Aanvallers kunnen beveiliging van iMessage kraken

Apple’s chatapp iMessage blijkt een beveiligingslek te bevatten waarmee de encryptiesleutel van berichten kan worden achterhaald. Door deze kwetsbaarheid uit te buiten kunnen aanvallers toegang krijgen tot versleutelde iMessage berichten.

Het lek is ontdekt door hoogleraar Matthew Green van de Amerikaanse John Hopkins University, meldt The Washington Post. Na het lezen van een beveiligingshandleiding van Apple over het encryptieproces van de software kreeg Green het vermoeden dat iMessage onveilig was. Green trok bij Apple aan de bel over zijn vermoeden, maar kreeg hierop geen reactie. De hoogleraar is daarom met een groep studenten aan de slag gegaan om zijn theorie te bewijzen.

Het lek is ontdekt door hoogleraar Matthew Green van de Amerikaanse John Hopkins University, meldt The Washington Post. Na het lezen van een beveiligingshandleiding van Apple over het encryptieproces van de software kreeg Green het vermoeden dat iMessage onveilig was. Green trok bij Apple aan de bel over zijn vermoeden, maar kreeg hierop geen reactie. De hoogleraar is daarom met een groep studenten aan de slag gegaan om zijn theorie te bewijzen.

Versleutelde link

De onderzoekers hebben geprobeerd toegang te krijgen tot een versleutelde link naar een foto die op een iCloud server is opgeslagen. Om deze sleutel te achterhalen hebben de onderzoekers een willekeurige encryptiesleutel naar een iPhone gestuurd en hebben diens reactie geanalyseerd. De telefoon accepteert de juiste cijfers en letters, wat het mogelijk maakt karakters van de encryptiesleutel te achterhalen. Door dit proces duizenden malen ter halen kregen de onderzoekers uiteindelijk de volledige encryptiesleutel in handen.

De aanval is getest op iPhones die niet op de laatste versie van iOS draaien. Green stelt dat de aanval ook mogelijk is op nieuwere iOS-versies, maar dat hiervoor middelen nodig zijn die alleen overheden tot hun beschikking hebben. Apple erkent het lek en verhelpt het probleem in iOS 9.3. Het bedrijf adviseert gebruikers deze update dan ook zo snel mogelijk te installeren zodra deze beschikbaar is. Green publiceert meer informatie over de aanval zodra iOS 9.3 beschikbaar is.

Dossiers

Meer over

Lees ook

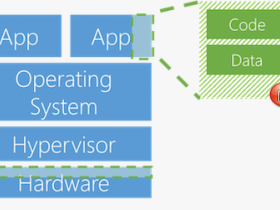

Azure confidential computing beschermt gegevens die in gebruik zijn

Microsoft lanceert Azure confidential computing, een versie van Azure waarbij gegevens die in gebruik zijn versleuteld blijven. Dit geeft bedrijven de zekerheid dat zowel aanvallers, overheidsinstanties of Microsoft de data nooit kunnen inzien. De oplossing maakt gebruik van een Trusted Execution Environment (TEE), die ook wel een enclave wordt ge1

Australische overheid wil internetbedrijven kunnen dwingen data te ontsleutelen

De Australische overheid wil via een nieuwe wet internetbedrijven als Facebook en Google kunnen dwingen versleutelde berichten van vermeende extremisten en criminelen te ontsleutelen. Hoe dit in de praktijk precies wordt vormgegeven is echter onduidelijk. Het gaat om een wetsvoorstel dat internetbedrijven dezelfde verplichting geeft om opsporings1

‘Door NotPetya versleutelde data kan in sommige gevallen worden ontsleuteld’

Het blijkt in sommige gevallen mogelijk te zijn data die is versleuteld door Petya/NotPetya te ontsleutelen. Dit kan echter alleen als de malware op het getroffen systeem beheerdersrechten had. Dit meldt Positive Technologies in een blogpost. Het bedrijf meldt dat NotPetya zonder beheerdersrechten data van slachtoffers versleuteld met AES-encrypt1