Amerikaan krijgt jaar celstraf opgelegd wegens hacken slimme watermeters

Een man uit het Amerikaanse Pennsylvania is veroordeeld tot een celstraf van één jaar en één dag voor het manipuleren van slimme watermeters van zijn voormalig werkgever. De man brak in op het systeem van zijn werkgever en schakelde de slimme meters uit, waardoor de watermeters niet langer op afstand konden worden uitgelezen.

Dit meldt het Amerikaanse ministerie van Justitie. De 42-jarige man heeft bekend na zijn ontslag te hebben ingebroken op een systeem van zijn voormalig werkgever waarmee slimme watermeters werden beheerd. Hierbij zou de man kennis hebben gebruikt die hij heeft opgedaan tijdens zijn werk voor het bedrijf. De man is veroordeeld volgens nieuwe richtlijnen, die specifiek gericht zijn op criminaliteit tegen kritieke infrastructuur zoals watersystemen.

De actie van de man veroorzaakte veel schade. Zo moest de werkgever - die verder niet bij naam wordt genoemd - een forensisch team inschakelen om te achterhalen wat er precies was gebeurd en hoe het systeem kon worden hersteld. Daarnaast moet het bedrijf werknemers langssturen bij klanten om watermeters handmatig uit te lezen, aangezien de via het systeem verzamelde gegevens niet langer betrouwbaar waren.

Meer over

Lees ook

CISO’s dragen bij aan de algehele strategie voor risicobeheer

CISO’s dragen bij aan de algehele strategie voor risicobeheer Bedrijven rekenen erop dat betrouwbare en veilige IT hun processen ondersteunt. Hoewel IT lang werd gezien als een operationele kostenpost is het inmiddels onlosmakelijk verbonden met de manier waarop bedrijven werken.

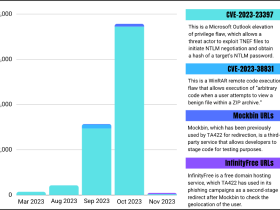

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1