120.000 IP-camera’s kunnen onderdeel worden van een nieuw IoT-botnet

Een nieuw botnet is ontdekt dat bestaat uit IP-camera’s. Het Persirai botnet heeft veel wel van het beruchte Mirai botnet en richt zich op het uitvoeren van DDoS-aanvallen. In totaal kunnen zo’n 120.000 IP-camera’s die met internet zijn verbonden onderdeel worden gemaakt van het botnet.

Hiervoor waarschuwt Trend Micro. Aanvallers loggen via TCP-poort 81 met behulp van standaard inloggegevens in op webinterfaces van IP-camera’s die toegankelijk zijn via internet. Deze kunnen eenvoudig opgespoord worden voor bijvoorbeeld de zoekmachine Shodan. Uit een analyse van Trend Micro blijkt dat op deze wijze 120.000 kwetsbare IP-camera’s te vinden zijn.

Zero-day kwetsbaarheid

De cybercriminelen achter het Persisai botnet richten zich op ruim 1.000 verschillende modellen IP-camera’s, die allen zijn gebaseerd op een camera van een niet nader genoemde OEM. In deze camera is enkele maanden terug een zero-day kwetsbaarheid gevonden, die vooralsnog niet is gedicht. Deze kwetsbaarheid stelt aanvallers in staat het wachtwoordbestand van gebruikers in handen te krijgen, waardoor zij commando injecties kunnen uitvoeren ongeacht de sterkte van het wachtwoord.

Vervolgens ontvangen de IP-camera’s een commando van de C&C server, die hen opdraagt een DDoS-aanval uit te voeren op andere computers via User Datagram Protocol (UDP) floods. Trend Micro merkt op dat de ontdekte C&C servers allen in de .IR landscode staan. Deze specifieke landscode wordt beheerd door een Iraans onderzoeksinstituut en kan alleen door Iraniërs worden gebruikt. Daarnaast wijst Trend Micro op de aanwezigheid van enkele speciale Persische karakters in de malware, wat doet vermoeden dat de makers Iraans zijn.

Meer over

Lees ook

Miljoenen berichten verspreiden LockBit 3.0

Proofpoint observeert sinds 24 april 2024 dagelijks en gedurende ongeveer een week lang campagnes met grote volumes en miljoenen berichten, gefaciliteerd door het Phorpiex-botnet.

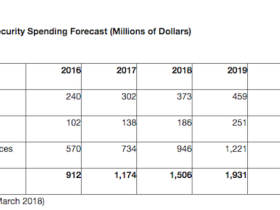

Gartner: ‘Investeringen in IoT security lopen dit jaar op tot 1,2 miljard euro’

Bijna 20% van de bedrijven is in de afgelopen drie jaar geconfronteerd met tenminste één Internet of Things (IoT) gebaseerde cyberaanval. Om zich te wapenen tegen dergelijke aanvallen investeren bedrijven dit jaar 1,5 miljard dollar (1,2 miljard euro) in IoT security. Dit is 28% meer dan in 2017, toen 1,2 miljard dollar (976 miljoen euro) werd geï1

Fors meer ransomware infecties in 2017

Het aantal gedetecteerde ransomware infecties is in het afgelopen jaar fors toegenomen. Onder bedrijven is het aantal gedetecteerde infecties met 90% toegenomen, terwijl de stijging bij consumenten zelfs 93% bedraagt. Dit blijkt uit het 2017 State of Malware rapport van beveiligingsbedrijf Malwarebytes. De stijging is voornamelijk te danken aan e1