Bedrijfsgeheimen gestolen van Duitse staalgigant ThyssenKrupp

De Duitse staalfabrikant ThyssenKrupp is eerder dit jaar slachtoffer geworden van cyberspionage. Hierbij zijn bedrijfsgeheimen van de organisatie in handen gevallen van de aanvallers.

Dit maakt ThyssenKrupp bekend tegenover het Duitse Wirtschaftwoche. De staalfabrikant spreekt van een professionele aanval die was gericht op verschillende afdelingen van de organisatie. Het gaat hierbij om bedrijfsonderdelen die zich richten op de productie van onderzeeërs, grote fabrieken en energiecentrales.

Backdoors

Bij de aanval zijn verschillende backdoors op aanvallen systemen geïnstalleerd. Vermoedelijk wilden de aanvallers dan ook langere tijd toegang houden tot het systeem en hoopten zij dat hun aanval onopgemerkt zou blijven. De cyberaanval vond in februari 2016 plaats en werd in april door het beveiligingsteam van ThyssenKrupp ontdekt. De aanval is uitgevoerd vanaf locaties in zowel Argentinië, Europa, India en de Verenigde Staten. Het beveiligingsteam van ThyssenKrupp vermoedt dat de aanvallers uit Zuidoost-Azië afkomstig zijn.

Bij de aanval zijn bedrijfsgeheimen buitgemaakt door de aanvallers. Het gaat hierbij onder andere om projectgegevens, waaronder technische kennis en onderzoeksresultaten. Meerdere afdelingen zijn slachtoffer van de datadiefstal.

Meer over

Lees ook

Barracuda's nieuwe Cybernomics 101-rapport onthult de financiële aspecten achter cyberaanvallen

Barracuda heeft zijn Cybernomics 101-rapport gepubliceerd, waarin de financiële aspecten en winstmotieven achter cyberaanvallen worden onderzocht. Uit het nieuwe rapport blijkt dat de gemiddelde jaarlijkse kosten om te reageren op securityinbreuken en -lekken meer dan 5 miljoen dollar bedragen.

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

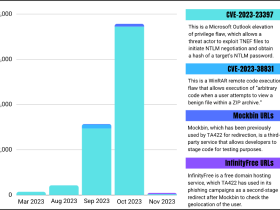

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1