BIOS-malware kan 80% van alle PC’s besmetten

Nagenoeg alle PC’s blijken vatbaar te zijn voor malware door kwetsbaarheden in het BIOS. Beveiligingsonderzoekers hebben een proof-of-concept ontwikkeld van malware waarmee zij claimen 80% van alle PC’s wereldwijd te kunnen infecteren.

De malware is actief op BIOS-niveau. De software kan daardoor iedere machine besmette, ongeacht het besturingssysteem dat hierop draait. Ook beveiligde besturingssystemen zoals Linux Tails blijken kwetsbaar te zijn. De onderzoekers Corey Kallenberg en Xeno Kovah van LegbaCore demonstreerde hun proof-of-concept tijdens de CanSecWest-conferentie op zowel Windows als Linux Tails. De proof-of-concept wordt LightEater genoemd.

Linux Tails

Linux Tails is een besturingssysteem gericht op privacy dat onder andere alle sporen die een gebruiker achterlaat automatisch wist zodra het systeem wordt afgesloten. Ondanks deze focus op beveiliging wisten de onderzoekers met behulp van hun BIOS-malware een PGP-sleutel uit Tails te onderscheppen.

De onderzoekers maken gebruik van een kwetsbaarheid in een modus voor Intel x86 en Intel 64-architectuur. De System Management Mode (SMM) heeft bij deze architectuur altijd read/write-toegang tot het geheugen. Deze rechten kunnen door malware worden misbruikt om het geheugen van een geïnfecteerde machine uit te lezen. Via deze weg is ook de PGP-sleutel van Tails onderschept.

Machines besmetten

Systemen kunnen worden besmet via e-mailbijlages indien software aanwezig is om de UEFI bij te werken. Indien deze software niet aanwezig is moet een aanvaller fysieke toegang krijgen tot een machine. In dit geval kan een USB-stick in de machine worden gestoken, waarna het apparaat binnen twee minuten besmet kan zijn met de malware.

Kallenberg en Kovah geven aan contact te hebben opgenomen met fabrikanten van getroffen computers. Onder andere Dell, Lenovo, Asus, HP en LG zijn door het probleem getroffen. Dell en Lonovo hebben al beloofd het probleem te verhelpen via een BIOS-update. Het is echter maar de vraag hoeveel gebruikers deze update daadwerkelijk zullen installeren om het probleem te verhelpen.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

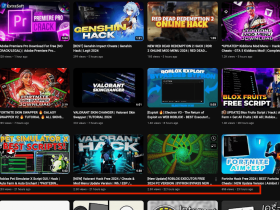

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames