Rapport Intel Security: tijdige detectie en respons cyberaanvallen helpt schade voorkomen

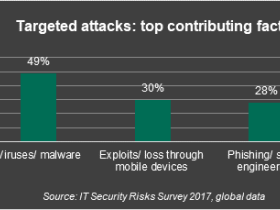

ICT- en beveiligingsprofessionals bij organisaties worden overspoeld met beveiligingsincidenten: gemiddeld 78 per jaar. Bij 28 procent van deze incidenten gaat het om doelgerichte aanvallen – een van de gevaarlijkste en potentieel schadelijkste vorm van cyberaanvallen. Dit zijn enkele conclusies uit een nieuw onderzoeksrapport van Intel Security, getiteld Tackling Attack Detection and Incident Response. Dit rapport is in opdracht van Intel Security samengesteld door Enterprise Strategy Group (ESG). Het geeft inzicht in de beveiligingsstrategieën en de uitdagingen en behoeften op het gebied van incident respons. Volgens de respondenten zijn betere detectietools, betere analysetools en betere trainingen over hoe om te gaan met beveiligingsincidenten de belangrijkste manieren om de effectiviteit van informatiebeveiliging te verbeteren.

“In de medische wereld wordt wel gesproken over het ‘Gouden Uur’ na een hartaanval. Wanneer patiënten binnen een uur na een hartaanval in het ziekenhuis behandeld worden, nemen hun overlevingskansen significant toe. Op dezelfde manier moet ook de beveiligingsindustrie er naar streven dat de tijd die organisaties nodig hebben om aanvallen te detecteren en af te slaan, zo kort mogelijk is. Voordat er schade wordt aangericht”, zegt Wim van Campen, vice president Noord Europa bij Intel Security. “We moeten ons daarom afvragen wat er nu niet goed werkt en anders gaan nadenken over hoe we informatiebeveiliging aanpakken.”

Betere integratie van beveiligingsmiddelen

Bijna 80 procent van de respondenten zegt dat het gebrek integratie en communicatie tussen beveiligingstools leidt tot bottlenecks. Dit hindert hun vermogen om dreigingen te detecteren en hiertegen op te treden. Real-time en compleet inzicht is vooral belangrijk voor een snelle reactie op doelgerichte aanvallen. 37 procent roept daarom op tot een betere integratie tussen beveiligingsinformatiesystemen en IT-tools. Daarnaast blijkt dat het onderzoeken van de reikwijdte van een aanval en het nemen van stappen om de impact zo veel mogelijk te beperken, tot de meest tijdrovende taken behoren. Een betere integratie van tools kan dit verbeteren.

Beter inzicht

Real-time inzicht in de beveiligingsstatus wordt ook beperkt door te weinig inzicht in het gedrag van gebruikers en van het netwerk, applicaties en hosts. Het alleen verzamelen van deze data is echter niet voldoende. Beveiligers hebben hulp nodig om deze informatie in de juiste context te kunnen plaatsen, om zo afwijkend en mogelijk gevaarlijk gedrag te kunnen detecteren.

Betere analytics

Er is een duidelijke noodzaak om grote hoeveelheden data over beveiligingsincidenten effectief te kunnen analyseren. 58 procent heeft behoefte aan betere detectietools. Bijvoorbeeld met statische en dynamische analysetools die informatie uit de cloud gebruiken om bestanden te analyseren. 53 procent zegt betere analysetools nodig te hebben om beveiligingsdata om te zetten in informatie op basis waarvan concrete stappen ondernomen kunnen worden.

Betere expertise

Er blijkt onder de respondenten een gebrek te bestaan aan kennis over het dreigingslandschap, evenals vaardigheden om beveiligingsincidenten te onderzoeken. Hieruit valt af te leiden dat zelfs meer inzicht door middel van technische integratie of analysetools niet afdoende is. Incident respons teams kunnen simpelweg niet veel doen met de informatie die ze zien. Zo geeft slechts 45 procent aan dat ze zeer goed bekend zijn met malwaretechnieken, terwijl 40 procent meer training zou willen om hun kennis en vaardigheden op het gebied van cybersecurity te verbeteren.

Automatisering voor betere reacties

Het grote aantal beveiligingsonderzoeken en het gebrek aan mensen met de juiste kennis zorgt er voor dat er een sterke behoefte is aan hulp bij het detecteren van en optreden tegen aanvallen. 42 procent laat weten dat het nemen van concrete stappen om de impact van een aanval te minimaliseren, een van de meest tijdrovende taken is. 27 procent zou graag de beschikking hebben over betere automatische analyses door beveiligingstools, om sneller te kunnen begrijpen wat er gaande is. 15 procent wil meer automatisering om medewerkers in te kunnen zetten voor belangrijkere taken.

ESG ziet een aantal lessen en best practices in de uitkomsten van het Intel Security-rapport. CISOs krijgen de volgende adviezen:

· Creëer een sterk geïntegreerde enterprise beveiligingsarchitectuur: CISOs moeten individuele beveiligingstools vervangen door een goed geïntegreerde beveiligingsarchitectuur. Zo kan informatie over een aanval sneller worden gedeeld en ontstaat er breed inzicht in het gedrag van gebruikers, endpoints en het netwerk. Ook de respons kan zo veel beter gecoördineerd worden.

· Versterk de beveiligingsstrategie met sterke analytics: beveiligingsstrategieën zouden gebaseerd moeten zijn op goede analyses van beveiligingsdata. Dit betekent dat er enorme hoeveelheden data verzameld en verwerkt moeten worden tot ‘actionable’ informatie.

· Automatiseer de detectie van en de reactie op beveiligingsincidenten: organisaties zullen altijd moeite hebben om op de hoogte te blijven van de nieuwste aanvalstechnieken. Daarom moeten CISOs streven naar meer automatisering, zoals geavanceerde analyse van malware, intelligente algoritmen en machine learning. Zo kan gedrag binnen de organisatie vergeleken worden met bekende incidenten, evenals tactieken en technieken die gebruikt worden door aanvallers.

· Streef naar continue educatie over cybersecurity: CISOs moeten er voor zorgen dat de kennis van securityteams voortdurend op peil wordt gehouden, onder andere met jaarlijkse cursussen die specialisten diepere inzicht bieden in dreigingen, evenals best practices voor een efficiënte en effectieve respons bij incidenten.

Meer over

Lees ook

Door medewerkers veroorzaakte cyberschade wordt vaak niet ontdekt

Werknemers houden in 40% van de bedrijven wereldwijd IT-beveiligingsincidenten achter – zo blijkt uit een nieuw rapport van Kaspersky Lab en B2B International, 'Human Factor in IT Security: How Employees are Making Businesses Vulnerable from Within'. Aangezien elk jaar 46% van de IT-beveiligingsincidenten door eigen medewerkers wordt veroorzaakt,1

Kwartaalrapport Kaspersky: van zero-day exploits tot ransomware

In het tweede kwartaal van 2017 hebben we ervaren dreigingsactoren – ontwikkelaars van malware – een rijk scala aan nieuwe en verbeterde kwaadaardige tools de wereld in zien sturen, waaronder drie zero-day exploits en twee aanvallen zonder precedent: WannaCry en ExPetr. Deskundige analyse van de laatste twee suggereert dat de code nog niet helemaa1

Gebrek aan beveiligingsmaatregelen voor Internet of Things devices verdubbelde het aantal DDoS-aanvallen in 2016

Het aantal denial-of-service-cyberaanvallen (DoS) of distributed-denial-of-service-cyberaanvallen (DDoS) nam in 2016 toe van 3 naar 6 procent. Dit kwam door het gebrek aan toereikende beveiligingsmaatregelen voor Internet of Things devices (IoT). Van alle IoT-aanvallen kwam 60 procent uit Azië, 21 procent uit EMEA en 19 procent uit Noord- en Zuid-1