Tool van ESET maakt door TeslaCrypt gegijzelde data toegankelijk

Beveiligingsspecialist ESET heeft een gratis tool ontwikkeld waarmee de nieuwste varianten (v3 of v4) van de beruchte ransomware TeslaCrypt onschadelijk kunnen worden gemaakt. Het programma geeft gebruikers weer toegang tot de bestanden die door TeslaCrypt zijn versleuteld.

De verspreiders van TeslaCrypt maakten onlangs bekend dat ze hun activiteiten hebben gestaakt. Een beveiligingsonderzoeker van ESET nam via de helpdesk van TeslaCrypt anoniem contact op met de groep en vroeg om de universele encryptiesleutel. Tot zijn verbazing werd deze vrijgegeven en ook op de website geplaatst waar slachtoffers voorheen het losgeld betaalden. ESET heeft vervolgens zo snel mogelijk een tool ontwikkeld voor het ontsleutelen van door TeslaCrypt besmette bestanden. Meer informatie over het gebruik van deze tool is te vinden in de ESET Knowledgebase.

ESET benadrukt op het eigen blog dat ransomware nog steeds een van de grootste cyberdreigingen van dit moment is. "Preventieve maatregelen zijn cruciaal om gebruikers te beschermen", zegt Dave Maasland, Managing Director van ESET Nederland. "Zij doen er goed aan om besturingssystemen en software altijd up-to-date te houden, voor beveiligingsoplossingen te kiezen met meerdere beschermingslagen en regelmatig back-ups te maken van belangrijke data. Ook adviseren we om niet zomaar op links te klikken in e-mails en browsers, zeker als het om verdachte berichten van onbekenden gaat."

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

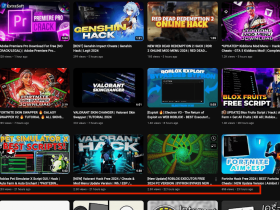

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames