370.000 Zerocoins gestolen door typefout in broncode

370.000 Zerocoins zijn buitgemaakt door een aanvaller. De digitale valuta is omgerekend zo’n 410.000 euro waard.

Dit heeft het team achter de Zerocoin bekend gemaakt. De diefstal kon plaats vinden door een simpele spelfout, waarbij per ongeluk één extra karakters is toegevoegd aan de broncode. Deze fout stelde de aanvaller in staat zelf Zerocoins te genereren. Via deze methode wist de aanvaller in een periode van enkele weken 370.000 Zerocoins aan te maken.

Wekenlang niet opgemerkt

Opvallend is dat de aanvaller wekenlang Zerocoins heeft kunnen aanmaken zonder dat dit door het team achter Zerocoins is opgemerkt. Het team noemt de aanvaller dan ook ‘zeer geavanceerd’ en stelt dat deze veel maatregelen heeft genomen om zijn digitale sporen te verbergen. Zo heeft de aanvaller een groot aantal nieuwe accounts aangemaakt bij cryptocurrency exchanges en transacties over deze accounts gespreid om geen alarmbellen te laten afgaan.

Het team achter Zerocoin benadrukt dat de aanval mogelijk is geweest door een fout in de broncode, en niet in de cryptografie die wordt gehanteerd. Ook is de anonimiteit van Zerocoin gebruikers volgens het team niet in gevaar. Het team heeft al bekend gemaakt ondanks de aanval geen Zerocoins ongeldig te zullen maken en op korte termijn met een nieuwe update te komen.

Meer over

Lees ook

Barracuda's nieuwe Cybernomics 101-rapport onthult de financiële aspecten achter cyberaanvallen

Barracuda heeft zijn Cybernomics 101-rapport gepubliceerd, waarin de financiële aspecten en winstmotieven achter cyberaanvallen worden onderzocht. Uit het nieuwe rapport blijkt dat de gemiddelde jaarlijkse kosten om te reageren op securityinbreuken en -lekken meer dan 5 miljoen dollar bedragen.

WatchGuard: Remote Access Software steeds vaker misbruikt

Hackers hebben hun pijlen steeds vaker gericht op Remote Access Software. Daarnaast zijn er nieuwe technieken in omloop voor het stelen van wachtwoorden en informatie. Ook maken cybercriminelen de overstap van het gebruik van scripts naar het toepassen van andere ‘living-off-the-land’-technieken om een aanval op eindpoints te starten. Dat conclude1

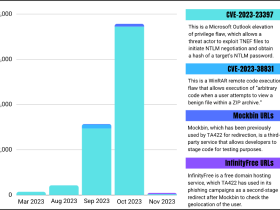

De speciale exploitatiecyclus van TA422: week na week hetzelfde

Proofpoint onderzoekers zagen vanaf eind maart 2023 dat de Russische Advanced Persistent Threat (APT) TA422 gemakkelijk gepatchte kwetsbaarheden gebruikte om verschillende organisaties in Europe en Noord-Amerika aan te vallen. TA422 overlapt met de aliassen APT28, Forest Blizzard, Pawn Storm, Fancy Bear en Blue Delta. De Amerikaanse inlichtingsdie1