Cybercriminelen versturen C&C-verkeer via Slack, Discord en Telegram

Cybercriminelen misbruiken legitieme chatdiensten als Slack, Discord en Telegram als Command & Control (C&C)-infrastructuur voor het aansturen van malware. Dit is extra interessant voor cybercriminelen, aangezien het voor bedrijven zeer moeilijk is malafide communicatie via dergelijke diensten te blokkeren zonder ook legitieme communicatie te blokkeren.

Dit melden onderzoekers van beveiligingsbedrijf Trend Micro in een blogpost. Traditioneel gebruiken cybercriminelen onder andere e-mail en het protocol Internet Relay Chat (IRC) om C&C-verkeer van en naar besmette systemen te faciliteren. Trend Micro meldt echter een toenemende verschuiving te zien naar diensten als Slack, Discord en Telegram.

API’s misbruiken

Cybercriminelen maken hierbij misbruik van de application programming interfaces (API’s) die deze bedrijven beschikbaar stellen. Dergelijke API’s maken het mogelijk diensten als Slack, Discord en Telegram te integreren met op maat gemaakte bedrijfsapplicaties en applicaties van derden, wat kan helpen de productiviteit van werknemers verder te vergroten. Deze API’s kunnen echter ook worden misbruikt door cybercriminelen om de diensten in te zetten voor C&C-verkeer.

Trend Micro meldt incidenten ‘in het wild’ te hebben gedetecteerd waarbij enkele ransomware varianten gebruik maken van dergelijke C&C-infrastructuur. Een voorbeeld is TeleCrypt, die gebruik maakt van Telegram om met zijn maker te communiceren dat een nieuw systeem succesvol is geïnfiltreerd. Ook verstuurt de ransomware informatie over betalingen en de decryptie van bestanden via Telegram naar zijn maker.

Niet te onderscheiden van legitieme communicatie

Het is volgens Trend Micro niet mogelijk onderscheid te maken tussen legitiem en malafide gebruik van dergelijke diensten. Dit maakt de aanpak van dit soort C&C-verkeer zeer moeilijk, wat cybercriminelen in de kaart speelt. Trend Micro wijst erop dat bedrijven zich vooral kunnen wapenen tegen dergelijke aanvallen door te voorkomen dat malware zich op bedrijfssystemen kunnen nestelen. Het bedrijf adviseert hiervoor een beveiligingsoplossing in te zetten die zowel het netwerk als endpoints beveiligd.

Technische details over de bevindingen van Trend Micro zijn te vinden in de onderzoekspaper ‘How Cybercriminals Abuse Chat Program APIs as Command-and-Control Infrastructure’.

Dossiers

Meer over

Lees ook

WatchGuard’s Internet Security Report onthult nieuwe social-engineeringtrends

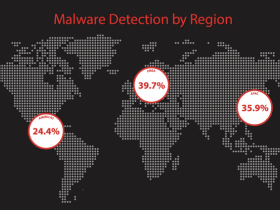

Phishers maken in toenemende mate gebruik van browsergebaseerde social-engineeringstrategieën. Daarnaast groeit de malware dat banden heeft met natiestaten. Ook nemen de hoeveelheid zerodaymalware en de zogenaamde ‘living-off-the-land attacks’ toe. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report (ISR).

Qualys Threat Research brengt 2,3 miljard kwetsbaarheden in IT-middelen aan het licht

Qualys detecteerde in 2022 wereldwijd meer dan 2,3 miljard kwetsbaarheden in IT-middelen. Cybercriminelen maken hier steeds opportunistischer en flexibeler misbruik van om succesvolle aanvallen uit te voeren. Dit blijkt uit het 2023 TruRisk Research Report van de Qualys Threat Unit (TRU)

WatchGuard’s Internet Security Report Q4 2022: fikse stijging endpoint-ransomware

Versleutelde verbindingen zijn de voorkeursmethode geworden voor het afleveren van malware. Daarnaast blijft malware die verband houdt met phishingcampagnes een aanhoudende bedreiging vormen. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report. Hoewel het onderzoek over het vierde kwartaal van 2022 een afname in1