CIA: 'Russische geheime dienst zit achter NotPetya malware'

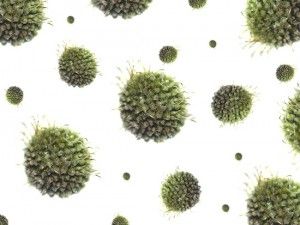

De destructieve malware NotPetya die in juni 2017 in met name in Oekraïne voor veel schade zorgde is het werk van de Russische militaire inlichtingendienst GRU. De malware had als doel het financiële systeem in Oekraïne te verstoren.

Dit meldt de CIA in geheime rapporten waarover The Washington Post op basis van anonieme bronnen bericht. In de rapporten meldt de CIA met 'grote zekerheid' te hebben vastgesteld dat de Russische geheime dienst GRU NotPetya heeft gecreëerd. De GRU zou al langer cyberaanvallen uitvoeren op het Oost-Europese land, in navolging op de annexatie van de Krim in maart 2014. De CIA wil niet op de berichtgeving van The Washington Post reageren.

Vermomd als ransomware

NotPetya was vermomd als ransomware, maar bleek in werkelijkheid vooral bedoeld om data te vernietigen. Vermoedelijk werd de malware vermomd als ransomware om de werkelijke herkomst van de malware te verbergen en NotPetya het werk te laten lijken van cybercriminelen.

De malware werd verspreid via de officiële update-server voor MeDoc, een belasting- en accountancyprogramma dat voornamelijk in Oekraïne populair is. Hierbij werd de malware in legitieme updates voor de software geïnjecteerd. Ondermeer banken, energiemaatschappijen, overheidsfunctionarissen en een luchthaven waren slachtoffer van de aanval. De malware maakte wereldwijd slachtoffers, maar meer dan de helft van alle getroffen systemen stonden in Oekraïne.

Meer over

Lees ook

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames

Proofpoint: APT TA450, MuddyWater gebruikt nieuwe tactieken en richt zich op Israëlische medewerkers

Onderzoekers van Proofpoint nemen sinds kort nieuwe activiteit waar van de aan Iran gelinkte dreigingsactor TA450. Deze dreigingsactor is ook bekend als MuddyWater, Mango Sandstorm en Static Kitten.

Exclusieve samenwerking Orange Cyberdefense en Salvador Technologies verbetert veerkracht OT-omgevingen

Orange Cyberdefense kondigt een exclusieve strategische samenwerking aan met Salvador Technologies. Dankzij deze samenwerking komt Salvador’s Cyber Recovery Unit op de Nederlandse markt beschikbaar en breidt Orange Cyberdefense het portfolio rondom OT-securitydiensten verder uit. Met de oplossing van Salvador kunnen organisaties hun getroffen pc’s1